Articles de la catégorie Sysadmin

Internet, Sysadmin » | Tweet |

Crédit photo : etringita (flickr)

C’est dès le départ un faux titre, les IP n’appartiennent (au sens « propriété » du terme) à personne. Elles ne s’achètent pas (du moins pas à leur source, il y a un certain nombre d’entreprise qui les vendent pourtant). Il s’agit d’un bien mondial, probablement d’ailleurs l’un des premier bien mondiaux crée par l’homme (j’ai bien cherché, je trouve pas de contre exemple, help !).

On peut avoir besoin de savoir qui utilise une IP pour deux grandes questions majoritaires : techniques ou légales. Etant donné l’actualité, c’est le coté légal qui intéresse aujourd’hui le plus de monde, la question étant donc de savoir sur qui taper, soit pour identifier un utilisateur, soit pour bloquer un contenu.

La plus simple manière de le savoir, c’est bien sur de demander au dernier maillon de la chaîne qui soit publiquement identifiable, à savoir l’opérateur qui gère le bloc d’adresses qui contient celle qui nous intéresse. Je ne dit volontairement pas « fournisseur d’accès », les acteurs étant à même de fournir des IP étant une famille beaucoup plus large. Lire la suite »

Comment ça marche, Internet, Sysadmin » | Tweet |

Un petit article mi figue (explications) mi raisin (technique). Commençons par les figues. (ne regardez pas l’image ci-contre, elle n’a rien à voir avec la choucroute)

Un petit article mi figue (explications) mi raisin (technique). Commençons par les figues. (ne regardez pas l’image ci-contre, elle n’a rien à voir avec la choucroute)

On distingue trois méthodes de facturation de la bande passante :

- Au forfait, le fournisseur vous alloue un lien supportant un débit maximal et vous facture un prix fixe mensuel quel que soit la consommation faite sur le lien. C’est le cas de l’ADSL en France.

- A la consommation, le fournisseur regarde, généralement sur un mois, le nombre de bits qui ont circulé sur la liaison et vous facture un prix par bit transféré

- Au débit, le fournisseur utilisant généralement une méthode de calcul en centile.

C’est un terme assez peu connu, mais utilisé un peu partout. Dans le domaine médical par exemple, lors d’une naissance, on dit que la taille du bébé est dans le 70e centile, ce qui veut dire que sur 100 mesures effectuées à la naissance et triées dans l’ordre croissant, le bébé en question serait classé 70ème.

Sysadmin » | Tweet |

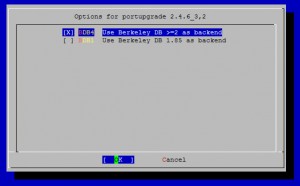

Dans la même série que le billet d’hier sur la gestion de parc, une autre question m’a poussé entre les oreilles concernant, ce coup ci, le suivi des versions de logiciels installés sur les serveurs dont on s’occupe. La encore, le défi à relever était de ne pas avoir à déployer de logiciel spécifique sur les serveurs concernés par la surveillance.

Dans la même série que le billet d’hier sur la gestion de parc, une autre question m’a poussé entre les oreilles concernant, ce coup ci, le suivi des versions de logiciels installés sur les serveurs dont on s’occupe. La encore, le défi à relever était de ne pas avoir à déployer de logiciel spécifique sur les serveurs concernés par la surveillance.

Jje me concentre sur FreeBSD, on change pas une équipe qui gagne, mais la théorie doit pouvoir être adaptée sur n’importe quel système d’exploitation libre, y compris sur des gestionnaires de paquets différents de celui-ci, moyennant peut être un peu de scripting supplémentaire.

Sysadmin » | Tweet |

Pour changer un peu des kiosques à journaux, un petit article à propos d’administration système. Cet article est très orienté DELL et FreeBSD. Je n’ai pas testé le résultat de cette config sur d’autres marques de machine ou avec d’autres OS.

Pour changer un peu des kiosques à journaux, un petit article à propos d’administration système. Cet article est très orienté DELL et FreeBSD. Je n’ai pas testé le résultat de cette config sur d’autres marques de machine ou avec d’autres OS.

Ayant déjà déployé puppet (administration centralisée de parc) et nagios (monitoring) avec son fidèle compagnon nrpe (qui sert à remonter à nagios les résultats de plugins locaux sur les serveurs), je cherchais un moyen simple de centraliser les informations hardware & software de l’ensemble de mes ouailles.

Développement, Internet, Sysadmin » | Tweet |

La série sur les datacenter étant terminée et celle sur les FAI et leurs réseaux assez avancée pour que vous ayez les bases nécessaires, nous pouvons attaquer la partie contenu d’internet, l’hébergement.

La série sur les datacenter étant terminée et celle sur les FAI et leurs réseaux assez avancée pour que vous ayez les bases nécessaires, nous pouvons attaquer la partie contenu d’internet, l’hébergement.

Comme je l’expliquai dans un billet précédent sur lequel je n’arrive plus à remettre la main, le réseau est une poupée russe géante dans laquelle un nombre assez impressionnant d’acteurs revendent les prestation de celui qui est un peu plus gros à celui qui est un peu plus petit.

Il en va de même pour l’hébergement. Pour faire de l’hébergement, matériellement, il vous faut un réseau (voir la série sur comment devenir FAI) et des machines branchées à ce réseau. Le coeur du métier de l’hébergement étant de savoir s’occuper des-dites machines pour qu’elles puissent restituer le contenu des sites webs aux visiteurs.

3615 my life, Idioties, Sysadmin » | Tweet |

Pour bien finir la semaine, cet enfoiré de Thunderbird a soudainement décidé que puisqu’il n’y avait plus de place sur le disque dur du PC de mon bureau, il convenait de faire du ménage dans mes dossiers IMAP et que donc, tout ce qui était antérieur au 7 juillet 2010, poubelle, ici et sur le serveur.

Pour bien finir la semaine, cet enfoiré de Thunderbird a soudainement décidé que puisqu’il n’y avait plus de place sur le disque dur du PC de mon bureau, il convenait de faire du ménage dans mes dossiers IMAP et que donc, tout ce qui était antérieur au 7 juillet 2010, poubelle, ici et sur le serveur.

Mon archive d’emails approchant les 23Go et remontant à une bonne douzaine d’année pour certaines boites, je vous laisse imaginer mon état de nerf. Pour bien continuer, monsieur backups & serveurs de mail (qui se trouve être la même personne) venait de partir en vacances. Lire la suite »

Comment ça marche, Internet, Sysadmin » | Tweet |

Le petit sujet du moment (DNSSEC) me donne l’occasion d’aborder un thème qui n’est pas réellement en lien avec Internet mais qui, pour le commun des mortels, ne se pose pratiquement que sur le net.

Dans la vrai vie, quand vous signez un document avec votre stylo, toute personne qui va voir le document avec la signature en bas va, par défaut, considérer que ce n’est pas un faux, et pour les plus paranoïaques, iront verifier dans un fichier quelconque pour comparer les deux signatures.

Dans le monde de l’informatique, une signature est une suite imbitable de chiffres et de lettres et il ne suffit pas d’enchainer des chiffres et des lettres après un message pour faire croire au destinataire que le message est signé. Pas non plus question d’utiliser toujours la même suite de caractères si on communique avec plusieurs personnes, n’importe qui pouvant la copier/coller dans un email.

On utilise donc un système né presque en même temps qu’Internet qui est constitué de clés asymétriques (voir l’article Wikipedia sur le sujet). De façon très grossière, ce que l’une des deux clés a chiffré ne pourra être déchiffré que par l’autre clé. Le proprietaire de la clé asymétrique garde la partie privée de la clé pour lui et distribue la partie publique. Lire la suite »

On utilise donc un système né presque en même temps qu’Internet qui est constitué de clés asymétriques (voir l’article Wikipedia sur le sujet). De façon très grossière, ce que l’une des deux clés a chiffré ne pourra être déchiffré que par l’autre clé. Le proprietaire de la clé asymétrique garde la partie privée de la clé pour lui et distribue la partie publique. Lire la suite »

Internet, Sysadmin » | Tweet |

Personne n’y crois encore vraiment, mais malgré mon dernier billet sur le sujet, il faut bien se rendre à l’évidence, même si on peut encore tirer sur la corde pendant un petit moment, les usages du réseau font qu’il faudra bien y venir un jour.

Crédit : ShimShamB

Alors on pourrait très bien imaginer le scénario « simple » qui consiste à décider d’un jour ou on éteindra le vieux réseau IPv4 et ou on allumera l’IPv6, mais ce n’est qu’un doux rêve et on préfère depuis plusieurs années parler du nouveau réseau IPv6 qui cohabite avec l’ancien réseau IPv4. Lire la suite »

Internet, Sysadmin » | Tweet |

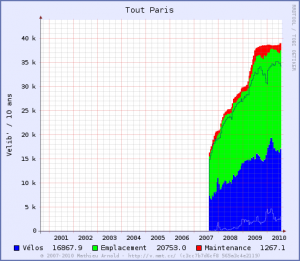

Ça fait pas mal de temps que je fais un peu joujou avec Sflow sur notre réseau et j’ai à peu près réussi a faire quelque chose de flexible. Voici donc quelques pistes de travail pour ceux qui se lancent :

Le principe de Sflow, c’est quoi ? Plutôt que de faire des statistiques sur l’ensemble du trafic qui traverse un routeur (par exemple en dupliquant ce trafic pour l’envoyer vers une machine qui va l’analyser, chose impossible a faire lorsqu’il commence a y avoir des Gbps de trafic) on va s’autoriser une marge d’erreur dans notre analyse en ne traitant qu’un paquet tous les X paquets. Lire la suite »

Sysadmin » | Tweet |

Si vous avez la bonne idée, un jour, d’utiliser un nouveau compte IMAP fonctionnant sous Cyrus et de vouloir y importer un gros tas de mails depuis Thunderbird, vous risquez de constater que ca ne se passe pas forcément bien, surtout si une partie de ces mails provient encore d’un autre soft.

Solution magique trouvée a l’occasion, à base de perl, a appliquer sur les fichiers mailbox de Thunderbird :

sed -e ‘s/^From ???@???/From -/’ FICHIER_SOURCE > FICHIER_DESTINATION

Turb(l)o(g)

Turb(l)o(g)