Articles tagged with: ports

Internet, Legislation, Sysadmin » | Tweet |

Crédit photo : be_khe (flickr)

La flemme galopante et le weekend très actif coté travaux manuels (à base de levé de coude et d’observation de bulles) ne m’aident pas vraiment à produire quelque chose d’intéressant pour ce joli dimanche de septembre. J’ai donc jeté mon dévolu sur un article fort intéressant publié sur Infond, oeuvre de Ludovic Tokata et de Jean Dujardin. J’ai obtenu le droit de reproduire ici même l’introduction, rien que pour vous donner l’eau à la bouche.

L’article traite, comme le dit le sujet du présent billet, des aspects juridiques du scan de port. Si vous avez suivi mon article sur TCP et UDP, vous savez déjà ce que sont les ports, l’introduction ci-dessous vous rafraîchira un peu la mémoire, voir, vous donnera un oeil neuf sur la question. Je suppose aussi que vous savez ce qu’est un porc, et je trouvais celui la trop mignon ! Bonne lecture.

[Le contenu ci-dessous n’est pas sous licence Creative Common, merci de ne pas reproduire sans l’accord d’Infond]

La prise d’empreintes de ports informatiques, appelée aussi scan de port, est une technique consistant à balayer automatiquement, à l’aide d’un programme approprié, une série d’adresses IP spécifiques afin de déterminer les ports ouverts ou fermés sur chaque ordinateur. Un ordinateur pourrait être décrit comme un bâtiment dans lequel chaque habitant (les programmes) peut ouvrir ou fermer des portes (les ports) pour communiquer avec l’extérieur (le réseau, Internet). Scanner les ports consiste donc à venir frapper à chacune de ces portes en espérant obtenir une réponse du programme derrière.

Le scan de port peut être une action légitime : un administrateur peut vouloir scanner ses machines pour repérer des logiciels indésirables sur son réseau (anciennes versions, malwares). Cependant, le scan de port permet aussi à une personne malintentionnée d’obtenir des informations sur les applications en service dans un réseau afin d’identifier des failles ou de contourner les mesures de sécurités (firewalls, détecteurs anti intrusion). Il peut ainsi s’inscrire dans une démarche de préparation à une attaque contre un système d’information et constituer une étape préliminaire avant une intrusion.

Pour autant, le scan de ports est-t il contraire à la loi ?

Cet article apporte des éléments de réponses à cette question.

Comment ça marche, Internet » | Tweet |

Crédit photo : Le Monolecte (flickr)

Gruik gruik. Bon, ok, on parle de ports. Donc ni de porcs ni des endroits ou on range les bateaux meme si ca s’ecrit pareil. Il faudra lire l’article en entier pour comprendre l’illustration.

En informatique, un port designe deux choses

- les endroits ou vous branchez les cables sur une machine (port serie, port USB …)

- de petites choses tres virtuelles dont nous allons parler tout de suite. Lire la suite »

Sysadmin » | Tweet |

Dans la même série que le billet d’hier sur la gestion de parc, une autre question m’a poussé entre les oreilles concernant, ce coup ci, le suivi des versions de logiciels installés sur les serveurs dont on s’occupe. La encore, le défi à relever était de ne pas avoir à déployer de logiciel spécifique sur les serveurs concernés par la surveillance.

Dans la même série que le billet d’hier sur la gestion de parc, une autre question m’a poussé entre les oreilles concernant, ce coup ci, le suivi des versions de logiciels installés sur les serveurs dont on s’occupe. La encore, le défi à relever était de ne pas avoir à déployer de logiciel spécifique sur les serveurs concernés par la surveillance.

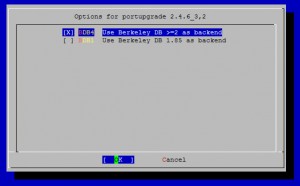

Jje me concentre sur FreeBSD, on change pas une équipe qui gagne, mais la théorie doit pouvoir être adaptée sur n’importe quel système d’exploitation libre, y compris sur des gestionnaires de paquets différents de celui-ci, moyennant peut être un peu de scripting supplémentaire.

Turb(l)o(g)

Turb(l)o(g)