Comment ça marche, Internet » |

Tweet |

[Le présent article a été griffonné en live sous vos yeux ébahis sur un etherpad… Expérience rigolote que je reproduirai probablement]

[Le présent article a été griffonné en live sous vos yeux ébahis sur un etherpad… Expérience rigolote que je reproduirai probablement]

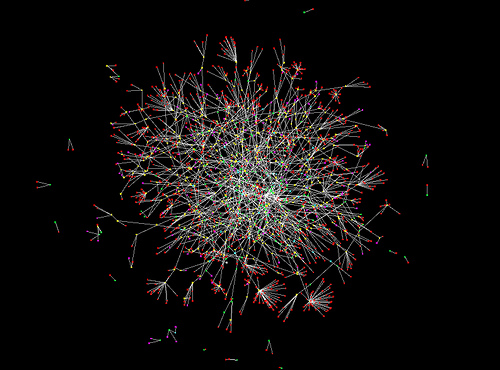

Nous avons vu, dans les épisodes précédents, comment fabriquer un bout d’internet local et comment se relier aux autres opérateurs du réseau. Nous avons laissé de côté toute la partie transmission entre les deux blocs, restant appuyés sur ce qui se fait de plus courant et bon marché : l’ADSL.

C’est aussi le seul morceau de notre réseau qui n’est pas sous notre entier contrôle. Sur de très longues distances (comprendre plus de 50/100km) , il est d’ailleurs probable qu’il ne le soit jamais, mais ce n’est pas gravissime. Lire la suite »

3615 my life, Idioties » |

Tweet |

Il y a peu, Le Point a publié la lettre de Clara, étudiante de 20 ans, qui tape copieusement sur la génération de nos parents, notre classe politique et tout un tas d’autres gens, les accusant de l’avoir mise dans la merde avant même sa naissance, et concluant par un « vivement que je me barre ». D’accord ou pas avec, ce n’est pas la question, le propos est intéressant à lire quoi qu’il arrive.

Marie-Charlotte lui a ensuite répondu sur madmoizelle.com, soulignant qu’elle n’était pas si à plaindre que ça, qu’ailleurs, c’était souvent pire et racontant des choses pleines de bon sens à propos des avantages sociaux français et de la solidarité intergénérationnelle. Lire la suite »

Legislation, Nouveau monde » |

Tweet |

Comment s’assurer à la fois que je suis qui je dis être et que je ne dis pas, à côté, que je suis un autre ? Exprimé autrement, comment assurer l’unicité et la certification de l’identité des habitants des mondes numériques ?

Dans l’autre monde, à votre naissance, vos parents vous donnent un (ou plusieurs) prénom(s) et l’associent à leur propre nom. L’administration couple ensuite ces deux informations à vos date et lieu de naissance. Ce quadriptique certifié par l’administration est censé remplir ce rôle. Dans la vraie vie, chacun sait que ça ne marche que si vous êtes de bonne foi et que l’agent administratif chargé de votre dossier a fait attention. En bref, même si ce n’est pas trivial, se créer une seconde identité est parfaitement faisable. Lire la suite »

Comment ça marche, Internet, Projets & Participations » |

Tweet |

Après une petite incartade au pays du chiffrement et des e-monnaies, retour aux fondamentaux. Dans les épisodes précédents, on a à peu près fait le tour des choses minimales à traiter pour monter un petit fournisseur d’accès. Place maintenant à un peu d’envers du décor. Abordons ce qu’il convient de faire pour assurer ses arrières quand on bosse sur un réseau qui n’est plus local. Attention, chacun a ses méthodes préférées, je n’ai pas la prétention de les lister toutes, juste de vous présenter ce avec quoi j’ai, moi, l’habitude de travailler. Lire la suite »

Idioties, Legislation, Nouveau monde » |

Tweet |

Crédit photo : Simon Cockell

Avant tout, si vous ne l’avez pas encore lu, je vous recommande la lecture du texte de The Mentor (version originale / version française).

Au commencement était le réseau. Sont ensuite venus les outils. Puis les usages. Depuis, ce sont majoritairement les usages qui dictent l’évolution des outils.

Le premier couple outil/usage que vous avez connu, c’est Napster. Ça avait l’air gentillet, jusqu’à ce qu’un lobby dise le contraire. Et puis, ça a été l’escalade jusqu’à hadopi, malgré les cris répétés de ceux qui appellent encore aujourd’hui de leur vœux une adaptation du droit et de l’enseignement plutôt qu’une répression ou « pédagogie à 2 sesterces » façon bâton/carotte. Lire la suite »

Legislation, Nouveau monde » |

Tweet |

[J’ai piqué la photo emblématique du mariage pour tous, je suis certain que l’AFP et l’auteur ne m’en voudront pas]

Il faut que je vous parle de ce couple du début du siècle dernier.

Ce couple classique de l’époque a eu des enfants. À l’époque, ça se fait par pelletée, c’est pas mal vu, c’est normal.

À l’époque, transmettre le nom paternel est aussi la normalité. L’honneur du père de famille est en jeu, il FAUT un garçon. Lire la suite »

E-Monnaies » |

Tweet |

A un moment, à force d’en parler, j’ai eu envie de comprendre les détails du fond de la chose. Au passage, j’ai pondu quelques articles au fur et à mesure que je décodais les 8 pages de la spécification originelle du principe et que je les croisais avec les documentations des implémentations disponibles un peu partout.

A un moment, à force d’en parler, j’ai eu envie de comprendre les détails du fond de la chose. Au passage, j’ai pondu quelques articles au fur et à mesure que je décodais les 8 pages de la spécification originelle du principe et que je les croisais avec les documentations des implémentations disponibles un peu partout.

La série est en cours de compilation et d’enrichissement pour produire un document unique qui puisse servir à tous. Si vous voulez donner un coup de main, vous êtes les bienvenus par ici !

E-Monnaies » |

Tweet |

Précédemment, sur ce blog, nous avons vu comment les blocs de bitcoins sont découpés en transactions. Ce qui ne vous a, finalement, avancé que sur le mystère de comment un simple petit bloc de quelques octets peut contenir des milliards de satoshis.

Précédemment, sur ce blog, nous avons vu comment les blocs de bitcoins sont découpés en transactions. Ce qui ne vous a, finalement, avancé que sur le mystère de comment un simple petit bloc de quelques octets peut contenir des milliards de satoshis.

Vous n’en savez par contre toujours pas plus sur comment ces transactions sont incluses dans la chaîne de blocs ni comment on va bien pouvoir se débrouiller pour que cette chaîne ne devienne pas énorme au fur et à mesure qu’elle enregistre des transactions. Lire la suite »

E-Monnaies » |

Tweet |

Avec le dernier article, vous avez théoriquement une bonne vue de ce qu’est la chaîne des bitcoins. Je récapitule, elle est composée de blocs dont le double hachage SHA256 donne une chaîne de 32 octets qui commence par un certain nombre de zéros qui représentaient la difficulté du moment lors de la création du bloc. Cette chaîne sert à constituer le bloc suivant, permettant de s’assurer que la chaîne est valide de bout en bout.

L’unicité de la chaîne est garantie par le fait que les clients du réseau bitcoin ont pour consigne de toujours choisir la chaîne la plus longue possible si ils ont plusieurs alternatives, situation qui n’arrive heureusement que peu fréquemment. Lire la suite »

Idioties, Téléphonie » |

Tweet |

Vu que ça fait maintenant 4 ans (!) et que je trouve qu’on frise le running gag, je m’en vais user et abuser des lecteurs du présent blog pour tenter de me sortir d’un mauvais pas. On sait jamais, si un community manager de SFR passe par ici et dispose d’un bras un peu plus long que la moyenne…

Vous me direz, « baaahh, SFR, #narmol »… Et vous n’auriez pas tort.

Voilà toute l’histoire : Lire la suite »